帝国CMS(EmpireCMS)是一款在国内广泛使用的开源内容管理系统,但在其v7.5版本中存在一个前台XSS漏洞,攻击者可利用此漏洞在用户浏览网页时执行恶意脚本。以下是一份关于如何复现该漏洞并给出修复建议的指南。

步骤一:环境搭建

首先,确保您的环境符合帝国CMS的运行要求,并按照官方文档进行配置。

步骤二:漏洞复现

登录帝国CMS后台,找到并打开“模板标签”功能。在“模板标签”页面中,找到“[e:field]”标签,为其添加一个自定义属性,如“title”。保存更改并退出。

然后在前台页面中,尝试在搜索框中输入以下代码:<img src=x onerror=alert('XSS')>。按下“搜索”按钮,您应该会看到一个弹出窗口

显示“XSS”。

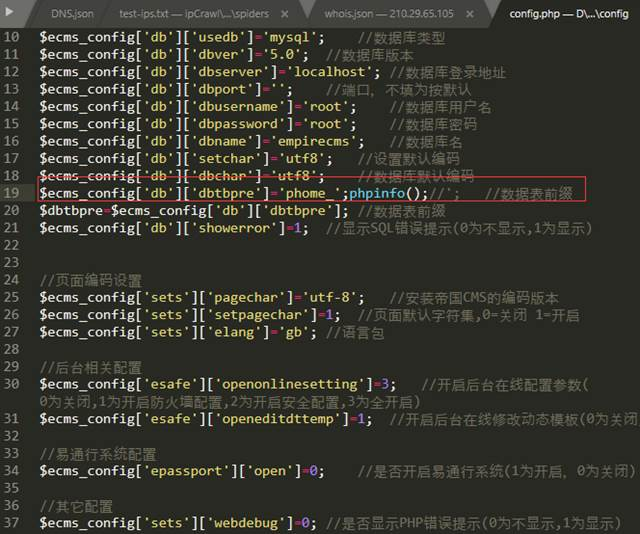

步骤三:漏洞分析

通过上述步骤,成功复现了前台XSS漏洞。当用户在搜索框中输入恶意代码时,这些代 ** 被注入到“[e:field]”标签的“title”属性中。由于浏览器在解析HTML时会自动执行JavaScript代码,因此攻击者可以利用这一漏洞执行任意脚本。

步骤四:修复建议

为了修复这一漏洞,我们可以采取以下措施:

1. 对用户输入进行严格的过滤和转义,确保恶意代码无法注入到页面中。可以使用现有的安全库或自行实现过滤函数来对用户输入进行验证和转义。

2. 对“[e:field]”标签进行安全处理,确保其属性值不会被恶意利用。可以修改标签的输出逻辑或使用安全函数来处理属性值。

3. 定期更新帝国CMS版本以获取官方发布的漏洞修复和安全补丁。保持系统和应用的最新状态是预防安全漏洞的重要措施。

4. 对服务器进行安全配置,启用Web应用防火墙(WAF)来拦截常见的Web攻击向量,如XSS和SQL注入等。

5. 对用户进行安全培训和意识教育,让他们了解如何避免在网站上输入恶意代码,以及如何识别和报告可疑活动。

通过复现帝国CMS的前台XSS漏洞,我们了解了该漏洞的危害性并得到了相应的应对措施。在实际应用中,我们应该采取多种措施来保护我们的系统和应用程序免受此类攻击的影响。通过实施严格的输入验证、定期更新系统和应用程序、限制用户输入、配置安全服务器、培训用户以及定期进行安全审计等措施,我们可以大大降低遭受XSS攻击的风险。

我们专注高端建站,小程序开发、软件系统定制开发、BUG修复、物联网开发、各类API接口对接开发等。十余年开发经验,每一个项目承诺做到满意为止,多一次对比,一定让您多一份收获!

更新时间:2024-12-27 12:12:51

更新时间:2024-12-27 12:12:51 服务器运维

服务器运维 567

567